Vous connaissez la rengaine, chaque fois que Hadopi met son site à jour je trouve une faille sur les ajouts. Ce matin c’est un tout nouveau site qui est mis en ligne : pur.fr (vous n’avez pas cru que j’allais leur faire un backlink ?) et forcément je me suis mis dessus – pas de jour férié qui compte !

Et forcément, après avoir grillé 2 de mes IP (j’en ai quelques unes sous le coude c’est pas bien grave) j’ai fini par trouver une petite XSS… Comme un air de déjà-vu !

Sauf que nos amis de Agence H ont pris la précaution d’installer une classe qui se charge de filtrer les URL suspectes… Un peu violente puisqu’elle va blacklister l’adresse IP du supposé attaquant lui interdisant dès lors l’accès à la totalité du site… Super pour un site d’information sur les « usages responsables » !

Le trou est sur la page de recherche (oui oui il y en a une, elle est juste cachée) et vient du non-filtrage de la variable recherchée… Un grand classique !

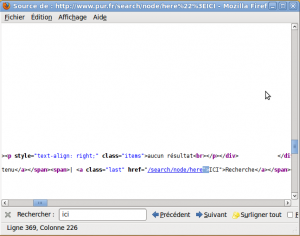

Ainsi en appelant l’url suivante : http://www.pur.fr/search/node/here »>ICI – Le code source de la page deviendra :

On voit assez nettement que les caractères surlignés sont interprétés comme du code HTML et non comme du texte. Sans la classe de blacklisting sauvage des IP, cette faille serait exploitable pour modifier le contenu de la page, exécuter du code arbitraire, … Ou ajouter The Pirate Bay dans les offres PURes par exemple…

On en revient donc au paradigme déjà avancé par la Hadopi : pour sécuriser sa connexion, il faut la couper !

Bon en passant le code source du site est juste affreux, l’optimisation inexistante et des brides de code PHP sont visibles en commentaire dans le code HTML…

4/20, revoyez votre copie élève Hadopi/Agence H !

Edit : @_noKid a trouvé un moyen (drôle) d’exploiter la faille sans énerver la classe anti-hack : http://goo.gl/ckwdY – Bien joué à lui !

Edit 2 : Moteur de recherche désactivé, @tieumtieum a eu le bon réflexe de faire une capture d’écran, ici : http://lockerz.com/s/110337119

Edit 3 : De fail en pire : @ssx3max me signale une autre XSS qui m’avait échappé et qui est déjà exploitée : http://t.co/VVSeWrF

Comme dit sur twitter, le blacklist n’a pas l’air lié à ça, j’ai toujours accès au xite après essai (malheureusement)

Parce que là j’ai utilisé un truc qui ne le déclenche pas, mais remplace par :

http://www.pur.fr/search/node/here« ><script>alert(1)</script><a a= »

Et tu seras blacklisté 😉

Et encore un !!!

Après ça le gouvernement voudrait que moi, je sécurise mon accès internet.

N’ont-ils pas une armée de développeurs payés (par moi ? non !) pour mettre au point des sites « irréprochables » !

Ah oui tiens…

Bon ben au revoir pur

« Parce que là j’ai utilisé un truc qui ne le déclenche pas, mais remplace par :

http://www.pur.fr/search/node/here« >alert(1)<a a= »

Et tu seras blacklisté"

Chez moi (enfin au boulot), non, toujours pas blacklisté :'(

Rhaaa on ne peux pas editer ses commentaires ?!

bon pas grave :

Le ban que je me suis pris (a force de jouer avec leur site …) a duré moins de 10 min,

@Paul : tu pourrais vérifier si tu es toujours banni ?

Sinon, on peut pas lancer une campagne de pub donnant sur le lien qui fait blacklist l’IP histoire que les gens n’aient plus accès à ce « site d’informations » ?

Ping : Hadopi PUR a son site | Jeromecold's blog

Ping : Le site pro HADOPI pur.fr a des failles | UnderNews

Ping : Noto's Blog » Hadopi de la PUR connerie