Ce que la loi Création et Internet a réellement réussit à créer (au delà de l’Hadopi qui n’est qu’une mauvaise blague – les plus courtes sont les meilleures d’ailleurs) c’est le délit de négligence caractérisée qui consiste à verbaliser ceux qui ne sont pas experts en sécurité… Nous avions déjà avec Bluetouff et RootBSD tenté de faire entendre raison à tout ce beau monde avec un audit rapide de la plupart des sites en .gouv.fr sur lesquels nous avions trouvé outre un certain nombre de failles (pour beaucoup réparées depuis) un grand nombre d’informations et d’accès à des documents marqués confidentiels, des administrations, … Bref un beau bordel !

Le site Hadopi.fr étant sorti depuis quelques jours (enfin !) il était trop tentant de ne pas essayer de réitérer le message en cherchant de petites choses sur un site relativement bien sécurisé parce que tout en statique !

Bon la bonne nouvelle c’est qu’effectivement la négligence caractérisée est une belle fumisterie impossible, même pour une société comme Extelia qui propose aussi des solutions de vote électronique (assez critique comme type d’infos non ?), est incapable de pondre un site statique sans faille !

J’ai en effet réussi à mettre la main sur une petite faille XSS (à peine exploitable ceci dit) dans le formulaire de contact… http://hadopi.fr/contact.php?firstname=%22%3E%3Cscript%3Ealert%281%29%3C/script%3E

Cette bête URL déclenchera un simple alert javascript avec le texte « 1 » dedans. En soi ça ne présente aucun intérêt mais il est possible de remplacer le code alert(1) par quelque chose de plus agressif (comme les fameux XSS de twitter il y a quelques jours).

Si en soit le correctif à appliquer est d’une facilité déconcertante (htmlentities mon ami !) cela révèle surtout que la société d’experts qui a été mandaté par Hadopi pour faire son joli site est incapable de suivre les règles les plus élémentaires de sécurisation de sites web… Petit exemple : dans un formulaire en POST aucun intérêt d’inclure les variables passées en GET… Le $_REQUEST ma grand mère ne s’en sert plus !

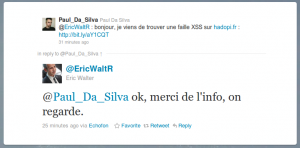

J’ai prévenu Eric Walter, secrétaire général d’Hadopi, via twitter et celui-ci est resté beau joueur (capture d’écran juste en dessous) mais le fait est là : la négligence caractérisée est une énormité sans nom !

Edit : Hadopi a en effet pris les devants pour corriger la faille : ils ont coupé le formulaire ! On en revient donc à la solution ultime : pour sécuriser votre connexion débranchez votre box !

Edit 2 : Le copain Bluetouff m’a rappelé un fait relativement croustillant à propos de nos amis de chez Extelia et en rapport avec le XSS qu’ils connaissent pourtant très bien !

Comme quoi http://hadopi.fr/ ça n’est que de la pipotronique.

Excellente conclusion ^^

http://twitter.com/chibani/status/25883493577

alert(‘LOL’)

Quand on sait pas faire comme il faut un formulaire, on se contente d’intégrer le code renvoyant la requête de recherche à Google 🙂

Il interprète d’autant mieux la requête que le moteur de hadopi.fr.

Je n’avais pas testé le Xss, mais ce qui est amusant c’est que visiblement le résultat du formulaire semble être versé dans un fichier texte comme je l’ai twitté (http://twitter.com/Pecky/status/26079201352).

form/code/contact_to_csv.php étant le php appelé par le form, ce qui m’a laissé penser que l’interaction avec le site de l’hadopi est complètement déconnecté de toute base (hormis celle de Drupal qui est utilisée pour le site)

Comme le blog de pixmania qui fait de la pub pour hadopi ? http://goo.gl/8kjQ

Oui cette faille est super connue, et facilement évitable en php. Et pour des variables de formulaire qui collent les entrées en base de donnée, ça peut être dangereux. Exemple : Faire croire à la fonction mysql_query que la requête est terminée et qu’un code se pointe derrière… genre vider la base par exemple (Là j’imagine, je suis pas un pirate moi! si ca se trouve je dis des conneries mais bon…) C’est une des premières choses qu’on apprend en PHP pour traiter les formulaire. Je l’aurai laissée comme ça sans avertir personne! Le webmaster a du se faire vilipender hadopiquement : un mail, une lettre recommandée, et suspension de sa connexion :PPP

@chibani rotfl

Paul tu fais du consulting gratuit pour hadopi ? :p

Ping : Follia Digitale » Hadopi trasformato in The Pirate Bay grazie a una falla di sicurezza